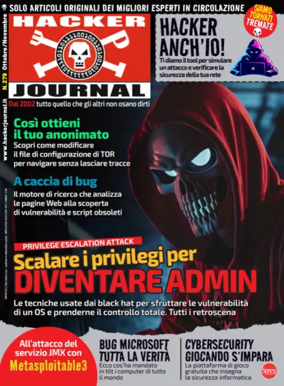

Hacker Journal

Nel laboratorio dell’hacker etico

Un percorso pratico tra script e tecniche usate nella cybersecurity

Read Full Story (Page 1)XSS, router truccati e nuove superfici d’attacco

Ci sono tecniche che, nonostante gli anni, continuano a insegnarci qualcosa sulla fragilità del Web. L’XSS, o Cross-Site Scripting, è una di queste: una vecchia conoscenza di Hacker Journal, che oggi torna protagonista nella nostra Cover Story (da...

Read Full Story (Page 3)DALL’OSINT AL PENTESTING

Come trasformare la raccolta di informazioni in una bussola per la vostra sicurezza

Read Full Story (Page 1)SIAMO TUTTI RINTRACCIABILI!

Nomi, e-mail e numeri di telefono sono accessibili a tutti. Non serve il Dark Web, basta un sito Internet e un clic!

Read Full Story (Page 1)LA CHIAVETTA USB ASPIRA-PASSWORD

script La crei con un semplice le credenziali e lei scarica tutte salvate di accesso alle reti

Read Full Story (Page 1)UN VIAGGIO NEL CODICE Come funziona Ghidra, il tool gratuito di reverse engineering sviluppato dalla NSA BLINDA LA TUA RETE LAN MANDA IN TILT L’IA

Trasforma un vecchio computer in uno scudo impenetrabile per malware e tracker Esistono nomi che fanno andare in errore ChatGPT. Ecco quelli da noi scoperti

Read Full Story (Page 1)Hacker 15enne viola il traffico navale italiano!

Vera o no che sia la notizia, qualcuno, da un lato, lo ha celebrato. O meglio, ha celebrato il suo talento tecnologico e l’ingegno individuale. Dall’altro, però, la stragrande maggioranza degli italiani lo ha criminalizzato, puntando il dito contro un...

Read Full Story (Page 3)IL MERCATO NERO DELLE IA

I nuovi modelli linguistici per creare contenuti malevoli si chiamano MALLA... e si trovano sul Dark Web

Read Full Story (Page 1)A TECNOLOGI ESPLOSIVA

l’hacker italiano Raoul Chiesa, svela al mondo, ci più famoso far detonare come è possibile cercaperso ne, a distanza pannelli solari… walkie-talkie,

Read Full Story (Page 1)Conseguenze inaspettate

Ebbene sì, Microsoft ha incolpato l’UE per il blocco mondiale dei sistemi Windows, causato da un bug nel Falcon Sensor di CrowdStrike (approfondimento a pag. 16). Cosa signi昀椀ca? Beh, puntare il dito contro l’Unione Europea (...

Read Full Story (Page 3)All’attacco del protocollo SMB con Metasploitable3 NODO TOR FATTO IN CASA!

Ti diamo le dritte per creare una connessione protetta e privata

Read Full Story (Page 1)